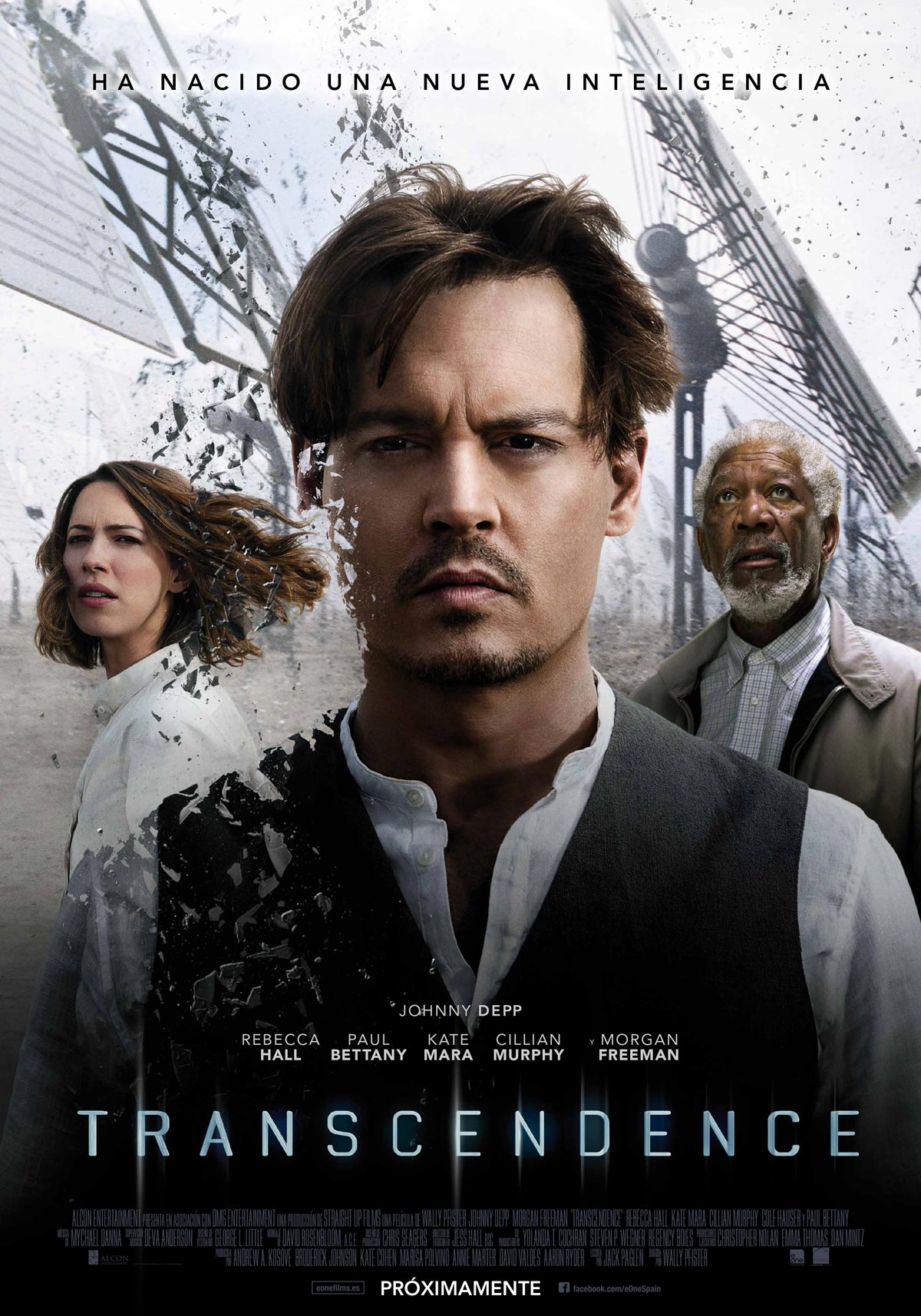

Transcedence / 2014

martes, 2 de diciembre de 2014 | 0 comentarios

Mundo Hacker Temporada 2

lunes, 1 de diciembre de 2014 | 0 comentarios

Depuración

| 0 comentarios

Open Windows - Pelicula 2014

lunes, 17 de noviembre de 2014 | 0 comentarios

Open Windows es un thriller español de 2014 dirigida y escrita por Nacho Vigalondosiendo esta su primera película en inglés. El film está protagonizado por Elijah Wood, Sasha Grey y Neil Maskell.

SIPNOSIS:

Tras ganar la oportunidad de conocer y cenar con su actriz favorita: Jill Goddard (Sasha Grey), Nick (Elijah Wood) se lleva un desengaño cuando esta rechaza su cita, pero un hombre misterioso llamado Chord (Neil Maskell), el cual alega ser representante de la actriz, le ofrece la oportunidad de espiarla a través de su webcam. Aunque en un principio se muestra reticente, acepta su oferta sin ser consciente de que su decisión pone en peligro la vida de ambos.

Reparto:

- Elijah Wood es Nick Chambers

- Sasha Grey es Jill Goddard

- Neil Maskell es Chord

- Nacho Vigalondo es Richy Gabilondo

- Iván González es Tony

- Scott Weinberg es Don Delano

- Trevante Rhodes es Brian

- Brian Elder es Concursante del Fantastic Fest

- Adam Quintero es Pierre

- Adam J. Reeb es Admirador del Fantastic Fest

- Daniel Pérez Prada es Triop

- Mike McCutchen es Moviegoer

- Jaime Olías

- Rachel Arieff

- Ulysses Lopez

Maravillas Modernas Historia del Teléfono Celular TelefoníaDocumental

domingo, 16 de noviembre de 2014 | 0 comentarios

Impresoras 3D y sus aplicaciones.

| 0 comentarios

Documental sobre uso de las impresoras 3D en la industria,el arte, medicina, y el hogar....

CPCO6 - Construcción de impresoras 3D

Maravillas Modernas - La Tecnología Del Futuro (Documental)

| 0 comentarios

SID2014. Nuevas tendencias en ciberataques. Por Chema Alonso y Pablo González

jueves, 13 de noviembre de 2014 | 0 comentarios

Nuevas tendencias en ciberataques.

Los ataques dirigidos son cada vez más sibilinos. Técnicas como “doxing”, “waterholing” o “side attacks” son cada día más difíciles

de detectar. Veremos ejemplos de estos ataques y algunas posibles formas de prevenirlos.

Mundo Hacker - Discovery Max - III Temporada

domingo, 26 de octubre de 2014 | 0 comentarios

MUNDO HACKER

Vivimos inmersos en las redes sociales, móviles, tablets, banca online, correo electrónico, compras a través de Internet y conexión wi-fi en cualquier lugar del mundo. No cabe duda de que nos encontramos en un mundo informatizado que ha mejorado enormemente nuestra calidad de vida y nuestras posibilidades de comunicarnos pero, ¿estamos seguros ante las nuevas tecnologías? En la red existen individuos con los conocimientos necesarios para realizar fraudes digitales y delitos que generan en la actualidad tanto dinero como el narcotráfico mundial. Disponen de un mercado perfectamente abonado de posibles víctimas: los usuarios y las empresas. Solo algunos datos: en la actualidad, Facebook cuenta con más de 1.000 millones de usuarios, Twitter con más de 500 y Linkedin supera los 200 millones; cada año las ventas de productos en Internet crecen un 19% y cada día se crean más de 73.000 nuevos virus informáticos y se envían más de 142.000 millones de correos 'spam'.

Ante esta creciente necesidad de conocer los nuevos riesgos que existen en el mundo digital en el que vivimos y, sobre todo, aprender a defendernos de ellos nace 'Mundo Hacker'. A lo largo de ocho episodios, esta serie producida por GlobbTV pone sobre la mesa nuevos peligros digitales y, ante todo, nos enseña cómo defendernos de ellos a través de casos prácticos tal y como un ciberdelincuente los llevaría a cabo. De la mano de los mejores expertos en seguridad informática y de auténticos 'hackers' conoceremos cómo actúa el cibercrimen, las mafias organizadas en Internet, los acosadores digitales, sus técnicas y medios disponibles.

Pero, sobre todo, aprenderemos como estar seguros en la red con estos expertos que han decidido trabajar para hacer nuestras vidas digitales más seguras en una batalla donde el equilibrio de fuerzas es totalmente desproporcionado en su contra.

'Mundo Hacker' contará con dos presentadores de excepción y con demostrado prestigio en el campo de la seguridad informática, el profesor universitario Antonio Ramos y la periodista especializada Mónica Valle. Ramos, es un reconocido experto en seguridad informática y hacking de sistemas que combina su labor docente en las madrileñas universidades Complutense, Alfonso X el Sabio y Rey Juan Carlos con su colaboración como consultor y formador de fuerzas de seguridad del estado, ministerios de Defensa de diferentes países en materias de 'cibercrimen' y delitos informáticos. Además, ha publicado nueve libros especializados sobre las técnicas que se utilizan para comprometer sistemas informáticos y redes de ordenadores y como protegerlos, y es asiduo ponente de seminarios y talleres sobre sistemas de seguridad informática y hacking en España e Iberoamérica. Por su parte, Mónica Valle es una periodista especializada que ha desarrollado la mayor parte de su carrera en el ámbito audiovisual, especialmente la televisión.

En cada capítulo, los dos presentadores estarán acompañados por varios expertos que explicarán los peligros reales a los que nos enfrentamos con tan solo visitar una página Web desde cualquiera de nuestros dispositivos móviles, ordenadores o tablets. Así, reconocidos especialistas a nivel internacional en seguridad informática, redes y hacking enseñarán de forma real los devastadores efectos de un delito en la red Internet, desde un ataque de spam, qué ocurre cuando se introduce un virus en nuestro ordenador, o cómo nos pueden monitorizar a través de las redes sociales. Cada capítulo contará además con reportajes en los que han participado fabricantes y empresas especializadas en la materia concreta y nos explicarán cómo están combatiendo el 'cibercrimen'.

En cada una de las ocho entregas, la serie tratará de forma exclusiva cada uno de los temas que están de actualidad en el mundo tecnológico: la ciberguerra, infección en la red, los peligros de las redes sociales, el spam y el phishing financiero, los riesgos de las redes wi-fi o cómo atacan nuestros teléfonos móviles. Estos y otros temas se tratarán de forma exhaustiva para aprender a conocerlos, detectarlos y, sobre todo, evitarlos. En definitiva se dará a conocer las amenazas cibernéticas que desatan una guerra digital, el lucrativo negocio del delito digital y las tendencias de la seguridad: el mundo de los Hackers al descubierto.

Protagonistas

- Antonio Ramos

- Mónica Valle

- Yago Jesús

- Lorenzo Martínez

- Yago Hansen

- Jesús González

- Pedro Sánchez

- Chema Alonso

- Ángel Ochoa

- Enrique Serrano

- Jacinto Grijalba

- Carlos Barbero

- Jean Paul García

- Rubén Martínez

- Santiago López

Segundo capítulo de Mundo Hacker en Discovery MAX. En este episodio se trata la seguridad en redes WiFi. Espero que os guste.

Ciberguerras

Seguridad Movil

Sociedad Conectada

Infección en la Red

Redes Sociales

Comercio Seguro

Serie de TV - Silicon Valley - Temp. 1

miércoles, 22 de octubre de 2014 | 0 comentarios

capitulo 1

Clic aqui para ver el video.avicapitulo 2

Clic aqui para ver el video.avicapitulo 3

Clic aqui para ver el video.avicapitulo 4

Clic aqui para ver el video.avicapitulo 5

Clic aqui para ver el video.avicapitulo 6

Clic aqui para ver el video.avicapitulo 7

Clic aqui para ver el video.avicapitulo 8

Clic aqui para ver el video.aviVideos y presentaciones de Hack in Paris y SyScan 2014

lunes, 20 de octubre de 2014 | 0 comentarios

Splinter the rat attack: create your own botnet to exploit the network

C+11 metaprogramming technics applied to software obduscation

Digital Energy – BPT

To sternly look at JavaScript MVC and templating frameworks

Bitting into the forbidden fruit.Lessons froms trusting JavaScript crypto

Defeating UEFI/WIN8 secureboot

KEYNOTE: Around the world in 80 cons!

Pentesting NoSQL exploitation framework

Energy fraud and orchestrated blackouts/issues with wireless metering protocols(Wm-Bus)

Extreme forensics reloaded 2Q/2014

KEYNOTE: Beyond information ware; hacking the future of security

Fuzzing reversing and maths

Plunder,pillage and print

Espero que les guste y lo disfruten, no se olviden de comentar

DragonJAR TV Episodio 1 - El episodio perdido

| 0 comentarios

Primer capitulo de lo que en el 2009 seria DragonJAR.tv, una serie de TV enfocada en la seguridad informática, pensada para transmitirse por algunos canales locales en Colombia.

En este episodio se habla de phishing, se entrevista a kevin mitnick, se realiza el envenenamiento a la cache de un servidor dns.

Amenaza Virtual (Conspiración en la red)

| 0 comentarios

Una película si mal no me equivoco salio en el 2001, muy entretenida y bueno llamativa para todos aquellos que nos gusta la computación.

Comenten

Planeacion y Precauciones de Ordenadores DVD 1,2 y 3

viernes, 17 de octubre de 2014 | 0 comentarios

Comparte y Comenta

Facultad de Informática

UPONIC-Chinandega

- Realizar Mantenimiento Preventivo a cualquier accesorio de computación.

- Reparar unidades de sistema.

- Reparar impresoras Matriciales, Inyección o Láser.

- Instalar Sistemas operativos, drivers y aplicaciones.

Descripción:

Planeacion y partes DVD2

Precauciones DVD3

Call of Duty Ghosts La Pelicula

jueves, 16 de octubre de 2014 | 0 comentarios

Juegos de Guerra 2 - Código Muerto

miércoles, 15 de octubre de 2014 | 0 comentarios

Sinopsis: El hacker adolescente Will Farmer comienza un peligroso juego on-line con un simulador de ataques terroristas contra un superordenador del gobierno denominado Ripley. Este ordenador de última generación está diseñado para localizar terroristas potenciales. Seguridad Nacional creerá en firme que el chico es una auténtica amenaza para el mundo. Will no es consciente de que este excitante juego le hará vivir una auténtica pesadilla: su identidad quedará al descubierto, su familia y sus amigos en peligro y su ciudad en el punto de mira de una intervención militar automatizada. -

Juegos de Guerra I - 1983

| 0 comentarios

La película empieza en una gélida base de misiles donde dos militares son sometidos a una prueba de estrés en la que se verán obligados a decidir si dan la vuelta o no a la llave que condenaría a la muerte segura a millones de personas (comunistas pero personas al fin y al cabo).

La prueba resulta ser un desastre y uno de ellos falla pese a la presión del otro. Por cierto, ¿Reconocéis al pipiolo de la imagen? Pues no es nada más y nada menos que Michael Madsen… si abuelos y abuelas… el corta-orejas más famoso de Hollywood:

En vista del poco éxito el ejercito decide sustituir el factor humano por el factor máquina haciendo que las últimas decisiones sobre ordenes finales sean seguidas a rajatabla y sin cuestionarse por una computadora, la WOPR que físicamente estará ubicada en el Norad (el comando de defensa aerospacial estado-unidense):

Operación Swordfish

| 0 comentarios

Stanley Jobson (Hugh Jackman), un experto en informática que acaba de salir deprisión, es requerido por el terrorista Gabriel Shear (John Travolta) para que le ayude a decodificar un complicado código de seguridad de una cuenta secreta. Sólo unos pocos hackers en el mundo son capaces de realizar dicho trabajo, y él es uno de ellos. Pese a que no puede tocar un ordenador, los métodos de Shear obligarán a Jobson a ayudarle en su misión.

Reparto:

- John Travolta como Gabriel Shear.

- Hugh Jackman como Stanley Jobson.

- Halle Berry como Ginger Knowles.

- Don Cheadle como Agente J.T. Roberts

- Sam Shepard como Senador James Reisman.

- Rudolf Martin como Axl Torvalds.

The Internet Own Boy - La Información es Poder - Junio 2014

| 0 comentarios

The Internet’s Own Boy’. La historia de Aaron Swartz

Documental - Historia de los Video Juegos

| 0 comentarios

Aprendices Fuera de Linea

| 0 comentarios

Mantenimiento y Reparacion de PC - Especial Core2duo DVD2

| 0 comentarios

Mantenimiento y Reparación de PC - Especial Core2duo DVD1

| 0 comentarios

Cuidado con quien conoces en internet

martes, 14 de octubre de 2014 | 0 comentarios

Esta película la debe ver toda jovencita y adolecente y también los padres de familia, ya que en estos tiempos en la que la vida social de los adolescentes transcurre en internet y las redes sociales, hay que alertar a la juventud de los peligros a los que se exponen cuando conocen a gente por medio de internet, pues la falta de experiencia y la inocencia de muchas jovencitas las hace ser blancos y presas de muchos hombres perversos (Pedófilos) que con mucha astucia se aprovechan de los de la inocencia y sueños de amor de las adolescentes, y el final de la pelicula te asombrara.

LA REVOLUCION VIRTUAL 3. HOMO INTERNETICUS

| 0 comentarios

El mundo online nos permite mostrar aquello que más nos gusta de nosotros en un mundo virtual. Pero ¿somos en realidad unos conejillos de india formando parte de un experimento global? Algunos expertos hablan de los peligros de la web en nuestro cerebro y nuestras relaciones, y de las consecuencias negativas que provoca la falta de delimitación entre la identidad pública y la privada. Nos acercaremos a historias que hablan de todo ello: Jenny Kaye nos cuenta cómo a través de webcams instaladas en su casa mostró toda su vida online y las graves razones por las que siete años después se desconectó; un grupo de bloggers nos habla del bullying y las amenazas de muerte que recibieron a través de la red; y un psicólogo cuestiona el cambio en la naturaleza de las relaciones humanas cuando los amigos son gente que se conoce y con las que uno se relaciona a través de este mundo online.

LA REVOLUCION VIRTUAL 2. ENEMIGOS DEL ESTADO ?

| 0 comentarios

En la red no importa de dónde eres. De hecho algunos predicen que el concepto de comunidad global está restando presencia a la idea de estado o nación. Aunque algunos Estados ya están contraatacando y utilizan la red para sus propios intereses, unos cómo método de control, otros para censurar, e incluso algunos para hacer la guerra. Vemos, por un lado, cómo Twitter ayudó a los votantes a protestar ante el mundo sobre unas elecciones fraudulentas, y por otro, cómo Internet contribuye a promover ideologías radicales y alentar movimientos terroristas. ¿Somos los ciudadanos más vulnerables al control por parte del Estado gracias a la de red de redes? ¿Innovaciones como eBay o PayPal están contribuyendo a la americanización del planeta?

LA REVOLUCION VIRTUAL 1. LIBERTAD EN LA RED ?

| 0 comentarios

Con su nacimiento, Internet nos propuso un mundo de la comunicación sin fronteras, donde la información es compartida entre los usuarios y su acceso es rápido, sencillo y gratuito. En el primer episodio de esta serie, analizaremos quiénes están detrás de las redes de información y si realmente son tan libres como, a priori, pueden parecer. Conoceremos las entrañas de Wikipedia, veremos cómo se dirigió la campaña electoral online del presidente Obama o qué función tienen los controladores de blogs. Además, nos adentraremos en el mundo del software libre y de las descargas, y conoceremos el marco jurídico y el debate actual y nos aproximaremos a las consecuencias que todo ello tiene en industrias como la de la música..

Documental Codigo Linux

| 0 comentarios

Hackers 2 Takedown

| 0 comentarios

Es una película del año 2000 acerca del hacker Kevin Mitnick, que a su vez está basada en el libro Takedown de John Markoff y Tsutomu Shimomura. La película fue dirigida por Joe Chappelle contando con los actores Skeet Ulrich y Russell Wong.

La historia de la película gira en torno a las aventuras informáticas de uno de los hackers más famosos del mundo, Kevin Mitnick (intepretado por Skeet Ulrich). En el film, Kevin, tras diversos delitos informáticos se encuentra en libertad condicional. A pesar de todo, intentará lo más difícil todavía: piratear el sistema de seguridad informática, inventado por el experto que trabaja para el gobierno, Tsutomu Shimomura (interpretado por Russell Wong).

Documentos TV - Ojo con tus Datos

| 0 comentarios

Documental sobre privacidad, datos personal, LOPD, Big Data y riesgos de seguridad.

Aprenderemos a saber navegar y autilizar el internet y saber que no es del todo seguro.

Chema Alonso. Seguridad Informática 2014

| 0 comentarios

Chema Alonso, Telefónica. X Congreso de la Ingeniería Informática de la Comunidad Valenciana. Jueves 10 de abril de 2014 Colegio Oficial de Ingenieros en Informatica de la Comunidad Valenciana (COIICV)

Documental: La Historia Secreta de los Hackers Informaticos

| 0 comentarios

Redes Conceptos Fundamentales

| 0 comentarios

El Presente curso de técnico en REDES es un curso a distancia totalmente práctico y didáctico, fácil de asimilar gracias a su formato audiovisual mediante el cual una voz en off va guiando y explicando detalladamente todo lo que el alumno está visualizando.

Con nuestro curso aprenderá a mantener,configurar e instalar redes informáticas tanto para su uso personal como laboral o profesional.

Una voz en off va explicando todo el temario debidamente ilustrado con imágenes fijas y vídeo.

Este curso no sólo estudia los fundamentos teóricos sino que es esencialmente práctico. Y siguiendo nuestra línea de cursos, creemos haber conseguido explicar de forma amena y sencilla temas áridos y espinosos haciendo fácil lo difícil.

- Diseñar, instalar,configurar y reparar, tanto el hardware como el software de cualquier Red Local o LAN, cableada a nivel de una PYME.

- Instalar y Configurar Redes inalámbricas o WIFI.

- Conocer los fundamentos teórico-prácticos del mundo de las REDES.

- Aprender todo lo relativo a las distintas topologías de red.

- Aprender los secretos del protocolo TCP-IP.

- Aprender a configurar su conexión a Internet y compartirla con otros equipos de su Red Local.

- Aprender la práctica de cómo preparar los distintos cables de red.

- Aprender a compartir en la red Local:

- Ficheros

- Aplicaciones

- Impresoras

- Acceso a Internet

- Dispositivo de almacenamiento masivo o grabación de datos.

- Instalar y configurar una impresora de red.

- Instalar y configurar una cámara de vigilancia IP.

- Aprender a controlar de forma remota cualquier ordenador, con programas como VNC y SpyAnywher

- Aprender todo lo relativo a la Seguridad de las Redes.

Steve Jobs La entrevista perdida

lunes, 13 de octubre de 2014 | 0 comentarios

Investigaciones Electromagnéticas

| 0 comentarios

Maravillas Modernas (El Ordenador)

domingo, 12 de octubre de 2014 | 0 comentarios

Documental del Canal Historia, dentro de su serie "Maravillas Modernas" acerca de la historia de la computación y los ordenadores

Documental Completo: La Revolución virtual "El precio de lo gratuito".

sábado, 11 de octubre de 2014 | 0 comentarios

Sinopsis:

La web parece estar desafiando todo el sentido económico que conocemos. Si el acceso a la mayoría de los sitios web es gratuito, ¿qué consiguen a cambio todas las empresas que gastan fortunas en sus sitios web? En este nuevo negocio de la información la moneda de cambio, no es tanto el dinero físico como los datos y características del usuario potencial del entorno web. Así vemos como nuestra privacidad se diluye, se trafica con ella, en favor de los intereses económicos de las grandes empresas virtuales. En este episodio nos aproximaremos al afán de los anunciantes por descubrir lo que tecleamos en Google y lo que estarían dispuestos a pagar por influir en el resultado de lo que vemos cuando pulsamos “Buscar”. Sin embargo, Google está dirigiéndose hacia el desarrollo de redes sociales como Facebook que requieren de claves de acceso. ¿Se convertirán estas redes invisibles en una web paralela?

Revolution OS - Subtitulos en Español- [Documental]

| 0 comentarios

En 2001, con motivo de los 20 años de historia del proyecto GNU-Linux, como parte del movimiento del software libre, J. T. S Moore presentó el documental "Revolution OS".

Descárgate el documental para verlo cuando quieras vía torrent o a través de You Tube. Tus neuronas te lo agradecerán.